PROCEDIMIENTOS PARA ASEGURAR EL SISTEMA OPERATIVO

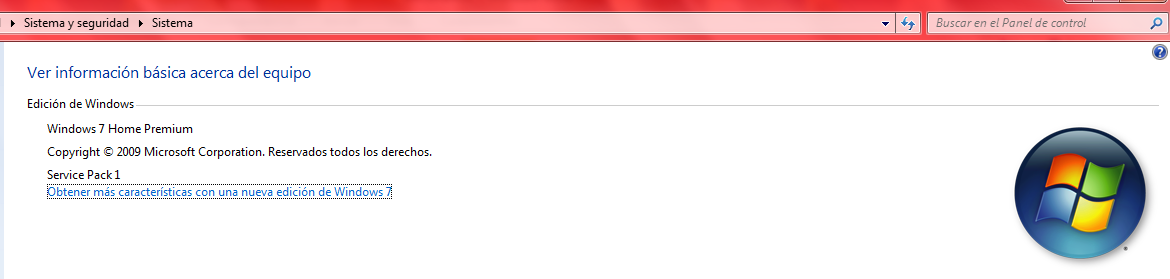

Las pruebas que se están realizando son basadas en un sistema operativo de Windows 7

1. Instalación de antivirus que sea con licencia de paga.

a. En la instalación del antivirus nos referimos a que debemos instalar el mejor antivirus en cuanto a detección de virus, a la hora de conectar algún dispositivo en nuestro equipo.

b. Si tiene un firewall que nos permita configurarlo para lo que otros equipos no puedan acceder de manera fácil y permitir que los programas solo se puedan conectar de forma segura si conocemos que no es dañino.

c. Si cuenta con un escudo de protección para cuando entramos a las páginas de internet y permita hacer un escaneo rápido de la página y decirnos si es de buena calidad y podemos entrar con toda confianza o si no lo es para no entrar y arriesgarnos.

d. También si cuenta con antispyware y malware para una mejor protección en cuanto a las paginas que visitamos en Internet

e. Protección de correo electrónico, este es muy bueno porque nos permite hacer un escaneo del correo revisarlo de manera que no contenga contenido malicioso que nos pueda dañar a la hora de checarlo o simplemente al descargar un archivo adjunto que contenga

2. Actualizaciones del sistema operativo

a. Debemos tener actualizado nuestro Windows debido a que a veces hay errores en el sistema y estas actualizaciones nos permiten corregir estos errores que no se dieron cuenta en la liberación del sistema operativo, por lo cual, salen actualizaciones a cada rato para mejorar el producto constantemente.

3. Creación de usuarios estándar o administrador

a. Debemos crear usuarios para un mismo equipo, esto nos permite tener la información quede separada para cada uno de ellos

b. Al crear un usuario estándar esto nos va permitir que solo el usuario pueda tener acceso a la información o dependiendo de qué privilegios le haya dado el administrador a la hora de crear su cuenta.

c. Al crear usuarios administradores son los que van a tener el control total del equipo, ellos pueden acceder a todos los programas, instalarlos, y de la misma manera modificar a los demás usuarios estándar, tanto como su información y todo lo que se relacione a los demás usuarios.

d. Como podemos observar en las imágenes de abajo tenemos que el usuario estándar solo puede usar la mayoría del software y cambiar la configuración del sistema que no afecta a los demás usuarios ni la seguridad del equipo

4. Compartir archivos

a. Para compartir archivos es muy importante que el usuario que dese compartir sus archivos, le otorgue los privilegios a la carpeta como podemos observar en la imagen de abajo podemos darle control total, escritura o simplemente leer los archivos que contenga esta carpeta.

b. Así nos permite asegurar la información para que no vaya ser alterada o robada de alguna forma.

5. Des habilitación de los servicios

a. En esta parte se analizaran los servicios configurados en el sistema, des habilitando aquellos que no sean necesarios, para optimizar el uso de recursos, y aumentar la seguridad en el sistema operativo.

b. Es importante conocer los servicios esenciales que necesita el sistema operativo para un correcto funcionamiento, y los demás los podemos des habilitar sin que causen algún tipo de mal funcionamiento.